英特尔系列处理器中又发现SPOILER新安全漏洞

去年全球多个行业都被名为幽灵和熔断的高危安全漏洞困扰,然而到现在为止幽灵和熔断漏洞还没有被修复,没修复的同时安全研究人员还在英特尔处理器中发现SPOILER新漏洞,这个漏洞与此前的幽灵熔断漏洞不同,值得注意的是幽灵和熔断漏洞除影响英特尔系列处理器外, ARM和AMD处理器也同样会受到这类漏洞影响,但这次被发现的新漏洞经验证后并不会影响ARM和AMD处理器,也就是只有英特尔系列处理器才存在问题。

还是推测执行存在的问题:

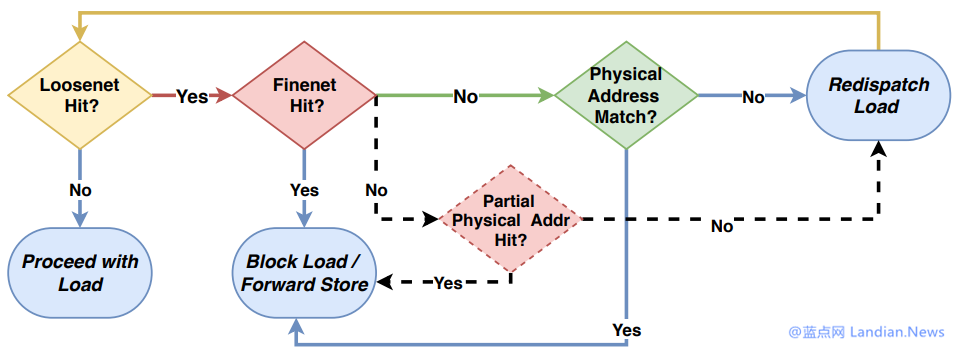

现代处理器为提高效率都会使用推测执行自动预测和执行命令,但设计层面的漏洞则会让推测执行暴露隐患,SPOILER与去年被曝光的幽灵系列漏洞类似都是推测执行,不同的是这两类漏洞在工作方式上是完全不同的,因为幽灵和熔断漏洞都是现代处理器设计层面出现的缺陷,而SPOILER漏洞则纯粹是英特尔自身存在的弱点,SPOILER发生的根本原因是英特尔专有的内存子系统实现的地址推测存在弱点,这也是只影响英特尔的原因。

现有幽灵熔断缓解措施无法缓解SPOILER漏洞:

幽灵和熔断漏洞是处理器设计层面的问题因此无法通过软件解决,目前厂商提供的解决方案也只能进行缓解,缓解漏洞的措施会影响到处理器性能去年还引发不少争议,不过这类缓解措施也无法缓解SPOILER安全漏洞,研究人员表示这个漏洞涉及新颖的微架构泄露,通过干扰存储缓冲区后采用推测执行不需要任何特殊的权限。

英特尔将继续通过补丁进行缓解:

去年年底英特尔已确认这枚漏洞并向研究人员表示将发布补丁进行修复,但英特尔强调「应该能缓解」漏洞,至少到现在为止英特尔还未发布公开声明因此不确定该漏洞是否可以确定修复,否则也只能打补丁逐渐缓解,研究人员在接受采访时则是表示英特尔的答复非常狡猾,因为涉及内存子系统不能轻易通过微代码进行修复,显然如果通过微代码修复的话对处理器性能又会造成影响,到时候用户和云数据中心厂商估计又是哀嚎一片。

利用上相对来说也不是很容易:

据研究人员表示这枚漏洞想要利用的话需要先进行本地操作,也就是无法直接通过远程的方式直接进行触发,但攻击者可以通过恶意网页的JavaScript 脚本或者预先向用户植入恶意软件,然后再利用SPOILER安全漏洞,成功利用此漏洞可以从内存中窃取机密信息造成用户信息泄露,例如寄存在内存中的密码或者其他敏感信息。

相关文章

网友评论(共有 0 条评论)